一、引言

随着互联网的发展和信息技术的普及,信息安全问题愈发受到关注。

为了保护数据的机密性和完整性,加密技术成为了信息安全领域的关键技术之一。

本文将深入解析加密方法与步骤,帮助读者了解加密软件的工作原理和应用场景。

二、加密技术概述

加密技术是一种将信息转换为无法读懂或难以破解的代码的技术。

其目的是保护信息免受未经授权的访问和泄露。

加密技术分为对称加密和非对称加密两大类。

对称加密使用相同的密钥进行加密和解密,如AES算法;非对称加密使用一对密钥,一个用于加密,另一个用于解密,如RSA算法。

三、加密软件的功能与特点

加密软件是一种实现加密技术的工具,主要功能包括数据加密、数据完整性保护、身份验证等。其特点包括:

1. 数据安全性高:采用先进的加密算法,确保数据在传输和存储过程中的安全性。

2. 易于使用:提供友好的用户界面,方便用户进行数据加密和解密操作。

3. 支持多种格式:支持多种文件格式和数据类型,满足不同需求。

4. 跨平台支持:支持多种操作系统和硬件设备,方便用户在不同平台上使用。

四、加密方法与步骤解析

1. 选择合适的加密软件:根据需求选择合适的加密软件,考虑其安全性、易用性、支持格式等因素。

2. 注册与登录:使用加密软件前,需进行注册和登录操作,创建个人账户并设置密码。

3. 选择加密方法:根据需求选择合适的加密方法,如对称加密、非对称加密等。

4. 密钥管理:对于非对称加密,需要生成和管理密钥对。密钥的生成需保证随机性和安全性,密钥的管理需遵循严格的安全规范,防止密钥泄露。

5. 数据加密:将待加密的数据输入软件,选择加密算法和参数,进行数据加密操作。加密过程中,软件会将数据转换为无法读懂的形式,以保护数据的机密性。

6. 数据传输与存储:加密后的数据可以通过网络或本地存储进行传输和存储。在传输过程中,加密数据可防止第三方窃取和篡改;在存储过程中,加密数据可防止未经授权的访问。

7. 数据解密:接收方收到加密数据后,使用相应的密钥和算法进行解密操作,恢复原始数据。解密过程与加密过程相反,需要正确的密钥和算法才能成功解密。

8. 验证与审计:加密软件通常具备验证和审计功能,确保数据的完整性和真实性。通过对比原始数据和解密后的数据,验证数据的完整性;通过审计日志,追踪数据的操作历史和状态,确保数据的安全性和可信度。

五、应用场景与案例分析

1. 电子商务:在电子商务中,加密软件可用于保护用户隐私信息和交易数据。例如,用户的个人信息、支付密码等可以通过加密软件进行加密存储和传输,确保信息的安全性。

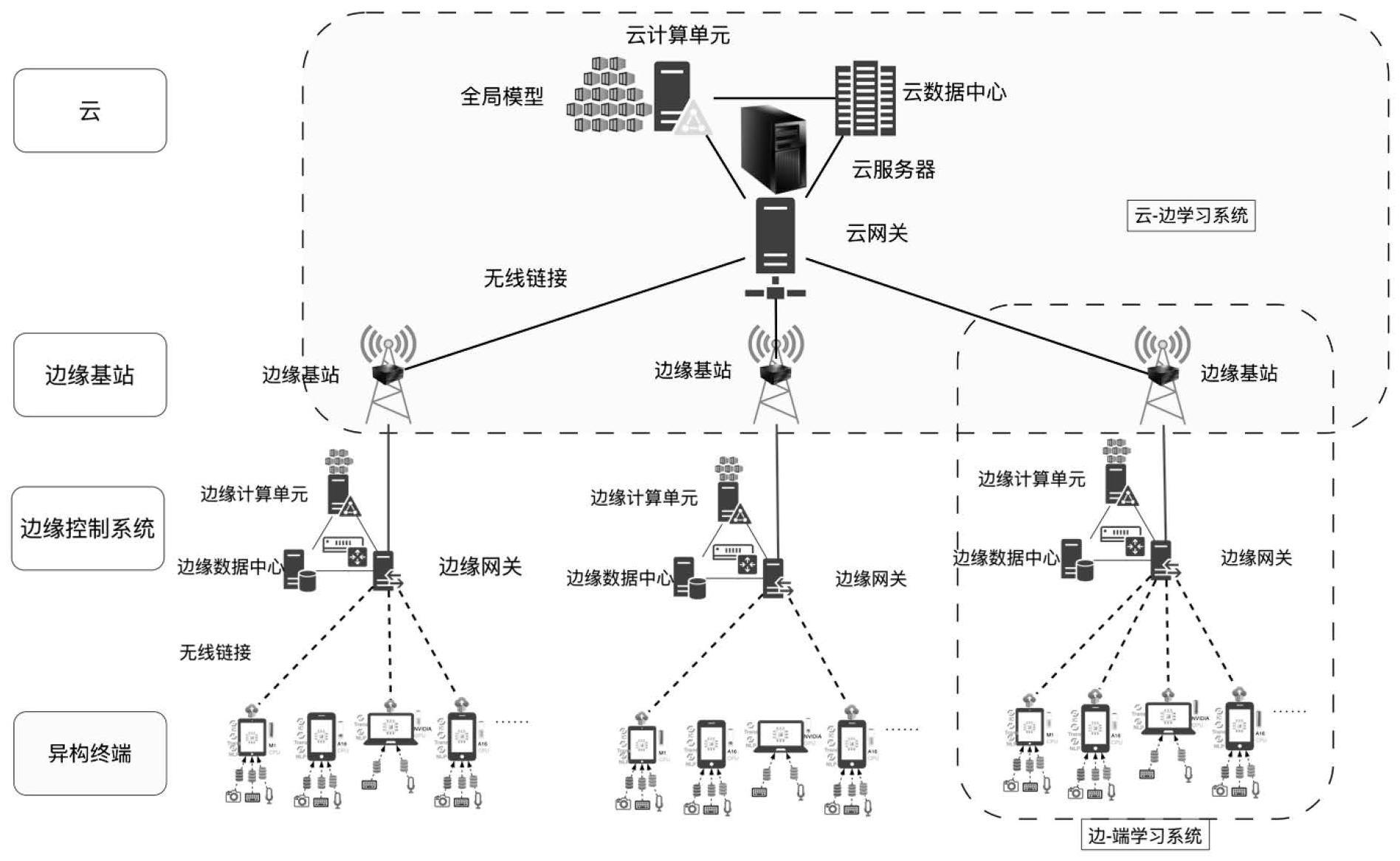

2. 云计算:在云计算环境中,加密软件可用于保护云存储中的数据安全性。通过数据加密,防止云存储中的数据被未经授权的访问和泄露。

3. 远程通信:在远程通信中,加密软件可用于保护通信内容的安全性。通过数据加密和解密,确保通信内容的机密性和完整性,防止通信内容被第三方窃取和篡改。

六、总结与展望

本文深入解析了加密方法与步骤,介绍了加密软件的功能与特点,以及应用场景与案例分析。

随着信息技术的不断发展和网络安全需求的日益增长,加密技术将在更多领域得到应用和发展。

未来,加密技术将朝着更高效、更安全、更智能的方向发展,为信息安全领域提供更强大的支持。

SSL加密原理

深入探讨SSL加密的神秘面纱,它在数据传输中扮演着至关重要的角色,确保了机密性、身份验证和消息完整性。 让我们一起揭开其工作原理的层层。

机密性:加密的艺术

SSL采用对称密钥算法(如AES)和非对称密钥交换的巧妙组合。 通过AES的高效加密,保证数据在传输过程中对第三方保持绝对保密。 非对称密钥交换则确保对称密钥的安全,通过公钥加密方式,确保只有合法双方才能获取用于通信的共享密钥。

身份验证:数字签名的验证之旅

SSL通过数字签名机制,利用公钥基础设施(PKI)进行身份验证。 服务器和客户端通过交换数字证书,利用非对称密钥进行签名,这不仅验证了对方身份,还保证了公钥的真实性,从而建立信任基础。

消息完整性:守护数据的完整性

MAC算法,如MD5或SHA,是SSL守护信息完整性的卫士。 它通过计算固定长度数据的哈希值,任何数据的细微变化都会导致MAC值的改变,确保信息在传输过程中未被篡改。 只有共享的密钥才能生成正确的MAC,防止伪造。

握手协议:建立安全通道

SSL握手协议是连接过程中关键环节,分为多个步骤:首先,客户端发起Hello,服务器回应并分配会话ID;接着,服务器发送证书,双方协商并选择加密套件;随后,通过一系列步骤交换密钥、验证身份;最后,双方确认并切换至使用新密钥的通信模式。

验证与重用会话

验证服务器身份时,客户端请求证书,服务器发送公钥证书并接受验证;客户端用私钥加密哈希值并发送,服务器解密并确认身份。 重用已建立的会话时,只需确认相同的会话ID并进行加密套件和密钥的更新。

客户端收到消息后,会进一步验证密钥和加密套件的正确性,确保所有通信安全无虞。 这个复杂的过程背后,SSL默默守护着网络通信的安全,让我们能够放心地在数字世界中交流。

深入了解:更多

对于更深入的探讨,可以参考SSL工作原理的全面解析,了解更多关于SSL加密的奥秘与技术。

PGP工作原理详解

深入解析PGP工作原理:保护数据安全的双重加密机制

在信息时代的加密通信中,Pretty Good Privacy(PGP)扮演着至关重要的角色。 它是一种综合加密方案,通过巧妙地结合对称密钥加密和非对称密钥加密技术,确保了数据的隐私和身份验证。 让我们一起探索PGP如何运作,以保护我们的在线通信。

PGP的核心理念是利用对称与非对称加密的互补优势。 对称密钥加密,如DES、AES或Blowfish,以其高效快速的加密解密能力,为数据提供了基础的加密保护,但需要双方共享同一密钥,这可能带来安全风险。 因此,PGP引入了公钥加密,如RSA或DSA,它使用一对密钥(公钥和私钥),公钥用于加密,私钥用于解密,保证了密钥传输的安全性。

当用户想要发送加密信息时,PGP的工作流程如下:

以发送安全电子邮件为例,PGP不仅加密邮件内容,还通过数字签名验证发送者的身份和信息完整性。 发送者使用私钥创建签名,接收者用发送者的公钥验证签名,确保信息未被篡改。

PGP的三个核心应用包括:安全电子邮件、身份验证和数据加密。 它不仅保护了通信的隐私,还通过数字签名增强了信任度,使得信息传输更为可靠。

总结来说,PGP的工作原理巧妙地平衡了安全性和效率,通过对称与非对称加密的结合,为现代通信提供了强大的保护。 无论是电子邮件、文件还是整个磁盘分区,PGP都为用户的数据安全和隐私提供了坚实保障。

想要了解更多关于PGP的详细信息,可以参考以下资源:

在数字化的世界里,PGP是保护个人隐私和安全的重要工具,值得我们深入学习和使用。

AES128加解密流程详细介绍

AES128加密/解密流程深度解析

加密过程: AES128的加密之旅始于16字节的原始数据和16字节的密钥,首先将两者融合到一个排列矩阵中。 接着,通过轮密钥加(异或)操作,配合字节代替(S盒)的魔术,行移位与列混淆(固定矩阵)的巧妙组合,进行10轮迭代。 最后,通过扩展密钥(K矩阵操作)生成一个关键桥梁,确保数据的安全转移。

加密步骤详解:

解密步骤: 与加密相反,用10轮轮密钥加,每次使用扩展密钥,确保还原加密时的每一步。 解密时,解密明文在10轮后揭晓,且在最后一轮时,列混淆的操作需调整为逆向处理。

实际应用: 对于文件加密,除了基础的电子密码本(ECB),我们还有其他安全选项。 ECB虽然简单,但易暴露重复模式,需谨慎使用。 密码块链接(CBC)通过初始向量避免模式问题,支持并行解密,但解密时对错误敏感。 密文反馈(CFB)以bit为单位,提供额外的安全层,但解密时有重放攻击风险。

模式详解:

在文件分块时,可能会用到填充机制,如NoPadding、PKCS#7、ZerosPadding等,以满足数据完整性。 后续章节将深入探讨这些技术以及可能的攻击破解策略。

本文原创来源:电气TV网,欢迎收藏本网址,收藏不迷路哦!

添加新评论