一、引言

随着互联网技术的快速发展,信息安全问题日益凸显。

加密技术作为保障信息安全的重要手段,已广泛应用于各个领域。

本文将带领读者深入了解加密技术的,探究加密技术究竟有哪些。

二、加密技术概述

加密技术是对信息进行编码和解码的过程,以确保信息在传输和存储过程中的安全性。

通过对信息进行重新编码,使得未经授权的人员无法获取信息的真实内容。

加密技术可分为对称加密、非对称加密和公钥基础设施(PKI)三种类型。

三、对称加密技术

对称加密技术是最早出现的加密技术之一,其特点是在加密和解密过程中使用相同的密钥。

常见的对称加密算法包括AES(高级加密标准)、DES(数据加密标准)等。

对称加密技术具有加密速度快、处理效率高的优点,但在密钥管理上存在较大挑战,因为密钥的传递和保存需要高度安全的环境。

四、非对称加密技术

非对称加密技术使用一对密钥,一个用于加密,另一个用于解密。

其中,加密用的密钥为公钥,可以公开传播;解密用的密钥为私钥,需要妥善保管。

典型的非对称加密算法有RSA(基于大数分解难题)、ECC(椭圆曲线密码学)等。

非对称加密技术解决了密钥管理的问题,但在加密和解密过程中的计算复杂度较高。

五、公钥基础设施(PKI)

公钥基础设施是一种结合对称加密和非对称加密技术的安全体系,通过数字证书、公钥管理和授权机制来保障信息安全。

PKI提供了完整的密钥管理解决方案,包括密钥生成、存储、分配和吊销等。

在电子商务、电子政务等领域得到广泛应用。

六、哈希算法与数字签名

1. 哈希算法

哈希算法是一种从任何长度的输入通过散列函数计算得出固定长度输出值的算法。

哈希算法具有单向性、快速性和抗碰撞性等特点,广泛应用于密码学领域。

常见的哈希算法包括MD5、SHA-1等。

哈希算法可用于验证数据的完整性,防止数据被篡改。

2. 数字签名

数字签名是一种利用哈希算法和公钥密码体制实现的信息认证技术。

发送方利用私钥对发送的信息进行加密处理,生成数字签名;接收方利用公钥对数字签名进行验证,确保信息的真实性和完整性。

数字签名技术在电子商务、电子支付等领域具有广泛应用。

七、其他加密技术

1. 零知识证明

零知识证明是一种在不泄露任何额外信息的情况下,证明某个命题真实性的方法。

这种技术广泛应用于身份验证、密码恢复等领域。

2. 同态加密

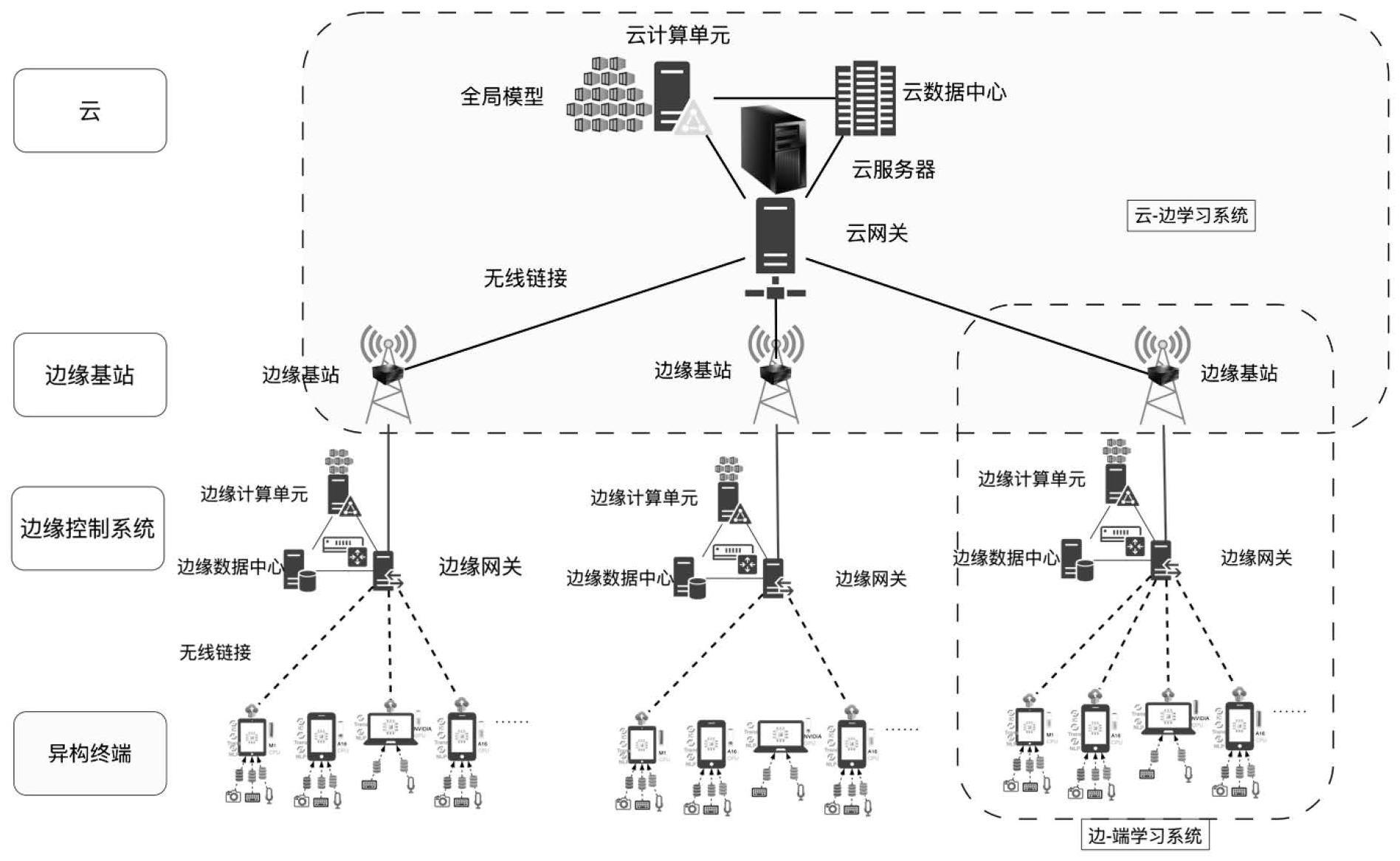

同态加密是一种允许对密文进行处理并得到加密结果依旧保持意义的加密方式。

这种技术在保护隐私的同时,允许在密文上进行计算,适用于云计算、大数据等领域。

3. 量子密码学

量子密码学利用量子力学原理实现信息安全。

与传统密码学相比,量子密码学具有更高的安全性,被认为是未来密码学的发展方向。

目前量子计算机的研发仍处于初级阶段,实际应用尚需时日。

八、结语

加密技术是保障信息安全的重要手段,包括对称加密、非对称加密、公钥基础设施、哈希算法、数字签名以及其他高级技术如零知识证明、同态加密和量子密码学等。

随着信息技术的不断发展,加密技术将持续演进,为保障信息安全发挥更加重要的作用。

密码科学与技术初学者有哪些需要注意的?

密码科学与技术是一门涉及信息安全的学科,对于初学者来说,有一些需要注意的。 以下是一些建议:1. 基础知识:首先,你需要掌握一些基础的数学知识,如代数、数论和概率论。 这些知识将帮助你理解密码算法的原理。 此外,你还需要了解计算机科学的基本原理,如数据结构、算法和计算机网络。 2. 学习资源:选择一本权威的教材或在线课程来学习密码科学与技术。 确保所选资源涵盖了密码学的基本概念、算法和应用。 同时,关注国内外知名的密码学研究机构和专家,以便了解最新的研究成果和发展动态。 3. 实践操作:理论学习是基础,但实践操作同样重要。 尝试使用一些开源的密码学工具和库,如OpenSSL、Crypto++等,进行实际的加密、解密和签名操作。 这将帮助你更好地理解密码算法的实现。 4. 安全意识:在学习密码科学与技术的过程中,要始终保持对信息安全的关注。 了解当前的网络安全威胁和攻击手段,学会如何保护自己的数据和隐私。 同时,遵守相关法律法规,不要参与非法的密码破解活动。 5. 交流与分享:加入一些密码科学与技术相关的社群和论坛,与其他学习者和专家进行交流和分享。 这将帮助你拓宽视野,提高自己的技能水平。 6. 持续学习:密码科学与技术是一个不断发展的领域,新的技术和方法不断涌现。 因此,要保持持续学习的态度,关注行业动态,不断提高自己的专业素养。 总之,作为密码科学与技术的初学者,你需要打好基础,注重实践操作,培养安全意识,并积极参与交流与分享。 通过不断学习和努力,你将在这个领域取得更大的成就。

密码学基础:AES加密算法

深入探索:AES加密算法的数学奥秘与核心操作

AES,全称Advanced Encryption Standard,作为当代最强大的加密算法之一,它的出现是为了解决DES时代的安全需求。 Rijndael算法凭借其128位分组和128/192/256位密钥的灵活性,成功胜出,尤其在MixColumn层,其巧妙运用了伽罗瓦域的数学特性。

伽罗瓦域的数学基础

素域,如GF(p),是有限域的特例,元素个数为素数幂,如GF(5)中的2,其加法逆元为3,乘法逆元同样为3。 而扩展域,阶非素数,其运算规则更为复杂,需要特殊符号和规则来定义。

AES中的数学应用

AES算法的元素用GF(2^m)的多项式表示,GF(2^8)尤其重要,它用256个8位元素构建了加密的舞台。 加密过程中的加减法,实际上等价于异或运算,这是基于GF(2)的基础。 而关键的Mix Column层,其乘法运算在多项式简化后通过取余操作得以实现。

加密揭秘

轮密钥加、SubByte(字节代换)、Shift Rows和Mix Column这些步骤,构成了AES的加密核心。 最后一轮略有不同,字节异或用于密钥加法,S_box表则负责字节代换。 深入研究时,你会看到这些操作背后的数学逻辑和代码实现。

加密步骤精炼

Cipher_S_Substitution函数巧妙地运用了逆S_box,处理16字节的数据。 ShiftRows的加密与解密操作,通过字节位移操作,形成加密过程中的扩散和雪崩效应。 至于具体步骤,虽然未详述,但关键在于理解其方向性变换和混淆效应。

在AES加密中,二维数组通过ShiftRows进行一维行位移,而MixColumn则利用GF(2^8)的矩阵乘法,异或与特殊乘法相结合。 加密过程中的矩阵操作,如矩阵左乘,展示了数学在密码学中的精密运用。

密钥管理与扩展

AES的密钥生成从128Bit出发,遵循特定的G函数处理规则。 扩展密钥的生成涉及到W数组和G()函数的翻转、S盒代换以及Rcon异或,这些操作在生成密钥代码中体现得淋漓尽致。

学习AES不仅需要扎实的数学基础,如欧几里得算法和扩展欧几里得算法,它们在密钥扩展和线性组合系数计算中发挥着关键作用。 例如,通过欧几里得算法计算最大公约数,扩展欧几里得算法则用于求逆元,尤其是在伽罗瓦域内。

加密实践与S盒生成

S盒是AES算法的基石,仿射映射通过矩阵乘法和EEA_V2来实现。 逆S盒的生成则需要逆仿射映射,这个过程与S盒生成类似,但矩阵值和异或数有所不同。 代码中,如ByteImage函数,展示了如何将输入映射到S盒的输出。

数学的精妙融合在AES加密的每一个环节,深入理解这些数学原理,将助你更深入地探索这一加密技术的奥秘。 继续你的密码学旅程,不断学习,你会发现数学在保障信息安全中的无尽魅力。

DES加密算法

DES加密算法是数据加密标准(Data Encryption Standard)的缩写,它是一种对称分组加密技术,以其64比特的密钥和16轮加密过程而闻名。 在DES的设计中,密钥处理经过了精密的轮函数E、IP/IPI置换以及非线性S盒和P盒操作,确保了数据的安全性。 首先,DES的加密过程从接收64比特的密钥开始,通过PC1和PC2置换子密钥生成过程,为后续轮函数提供不同阶段的密钥。 每个子密钥在16轮加密中轮流使用,每轮加密包括两个步骤:S盒(Substitution Box)非线性处理和P盒(Permutation Box)置换,这两个步骤紧密配合,使得加密变得极其复杂,难以破解。 S盒是DES加密的核心非线性组件,它将输入的64比特数转换为另一个64比特数,引入了随机性和不可预测性。 P盒则负责进一步混淆,通过固定顺序的位移操作,使密钥的每个部分影响到明文的不同部分。 在加密过程中,输入的明文通过IP/IPI置换,将原始数据分布到不同的位置,然后依次经过轮函数E的处理。 IP(Inverse Permutation)和IPI(In-place Permutation)置换分别在加密和解密时使用,以确保加密与解密过程的互逆性。 DES的密钥生成过程至关重要,通过特定的位移操作(keyShift),16轮的子密钥从初始64比特密钥中生成,每个子密钥用于一轮加密的不同部分。 这个过程保证了即使相同的明文,使用不同的密钥也会得到完全不同的加密结果。 在实现层面,DES类通常会包含关键的函数,如setKey设置密钥,setPlainText处理输入的明文,genEncKey生成子密钥,以及一系列复杂的置换和轮函数操作。 源代码可以在GitHub上查看,地址为:[链接已删除,但您可以自行搜索],以了解DES加密算法的详细实现。 DES算法虽然被发现存在一些安全问题,但因其历史地位和广泛应用,至今仍被广泛研究和用于教育目的。 尽管有了更安全的替代方案如AES,DES在某些特定场景下仍具有其价值。 了解其工作原理和实现,对加密领域的学习者来说是十分有益的。

本文原创来源:电气TV网,欢迎收藏本网址,收藏不迷路哦!

添加新评论