一、引言

在当今信息化社会,网络安全问题日益严峻,保护个人信息安全已成为迫在眉睫的任务。

UM保护作为一种常见的密码保护技术,广泛应用于各个领域,为用户数据的安全提供了重要保障。

本文将详细介绍UM保护的工作原理,并为大家分享一份简单易懂的UM保护密码解密教程,帮助大家更好地理解和应用这一技术。

二、UM保护的基本原理

UM保护,即用户身份验证保护,是一种通过验证用户身份来确保数据安全的技术。其基本原理包括以下几个方面:

1. 身份识别:通过用户提供的个人信息(如用户名、密码等)进行身份识别,确认用户身份。

2. 权限控制:根据用户身份,分配相应的访问权限,确保用户只能访问其权限范围内的资源。

3. 加密技术:对用户数据进行加密处理,防止数据在传输过程中被窃取或篡改。

三、UM保护的工作原理

UM保护的实现主要依赖于以下几个关键组件:

1. 身份认证模块:用户输入个人信息后,系统通过该模块验证用户身份。若验证通过,则允许用户进入系统或访问数据;若验证失败,则拒绝用户访问。

2. 权限管理模块:根据用户的身份和角色,分配不同的访问权限。用户只能在其权限范围内进行操作,超出权限范围的操作将被系统禁止。

3. 加密解密模块:对用户数据进行加密处理,确保数据在传输过程中的安全性。同时,该模块还能对加密数据进行解密,以便用户正常访问数据。

四、UM保护密码解密教程

了解UM保护的工作原理后,我们接下来分享一个简单的UM保护密码解密教程。

请注意,本教程仅用于学习和研究目的,请勿将其应用于非法活动。

步骤一:获取加密数据

你需要获取到加密的数据,这些数据可能存储在数据库、文件或其他介质中。

步骤二:分析加密方式

通过分析数据的加密方式,了解采用何种加密技术(如AES、DES等)。

这一步可能需要一些专业的工具和技能。

步骤三:破解加密算法

根据所分析的加密方式,尝试使用相应的破解算法或工具进行解密。

这一步可能需要较长的时间和计算机资源。

步骤四:提取密钥

如果加密数据采用了密钥加密的方式,还需要提取出正确的密钥才能成功解密。

提取密钥的方法因加密方式而异,可能需要利用一些漏洞或弱点来获取。

步骤五:测试与验证

成功解密后,需要对解密的数据进行测试和验证,以确保数据的完整性和准确性。

五、注意事项

在进行UM保护密码解密时,需要注意以下几点:

1. 合法性:请确保你的解密活动符合法律法规,不要将解密技术用于非法目的。

2. 安全性:解密过程可能存在安全隐患,请确保在安全的环境下进行操作,避免数据泄露。

3. 技术难度:密码解密需要一定的技术和经验,不要轻信所谓的“快速解密”方法,以免上当受骗。

4. 尊重隐私:请尊重他人的隐私权,不要非法获取他人信息进行解密操作。

六、结语

通过本文的介绍,希望大家对UM保护的工作原理有了更深入的了解,并能掌握简单的密码解密方法。

请注意,密码解密技术应合理运用于合法的场景中,如恢复忘记的密码、研究加密算法等,切勿将其用于非法活动。

同时,我们也要不断提高自己的网络安全意识,加强个人信息保护,共同维护网络安全。

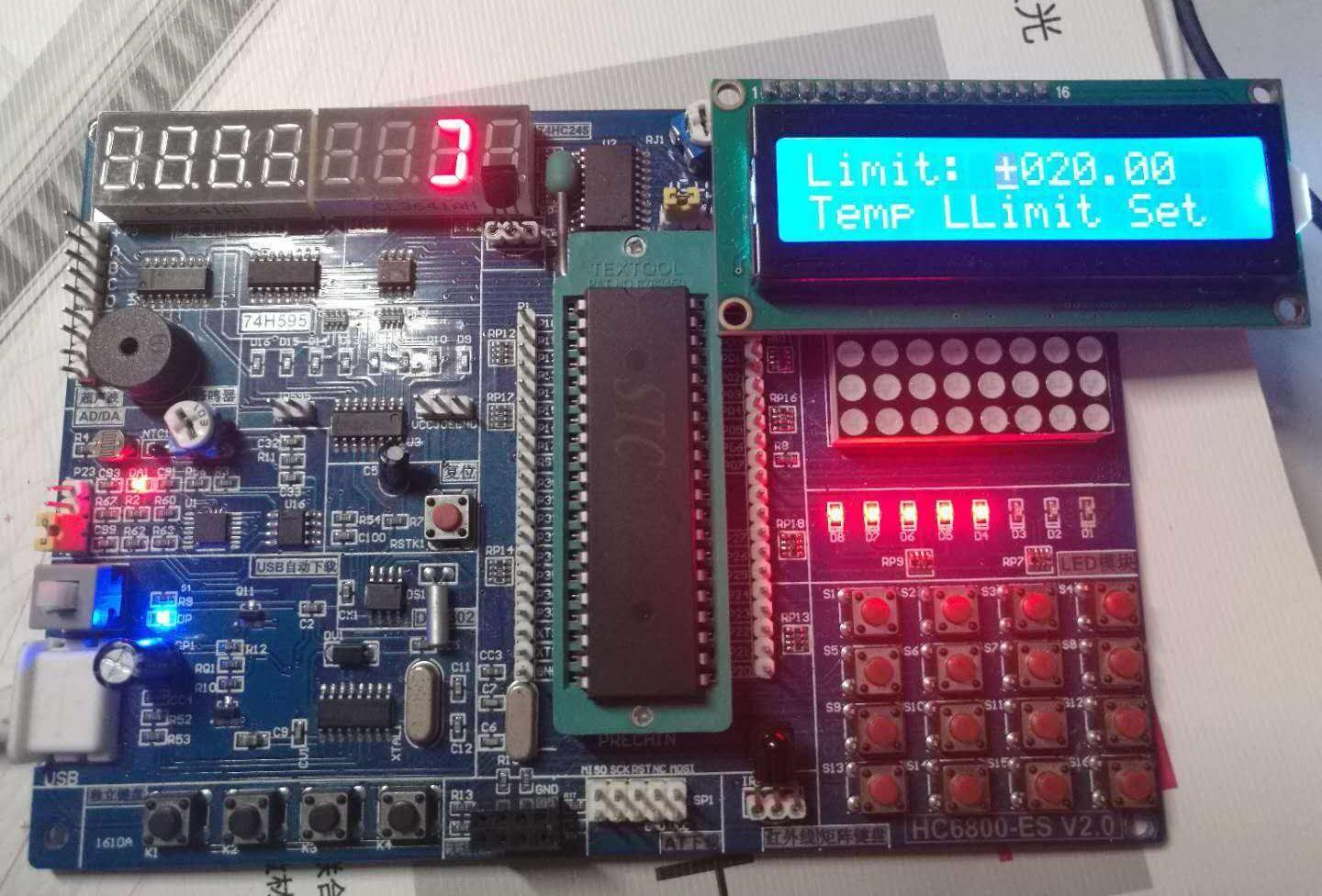

欧姆龙CP1H CP1H-X40DR-A 加密了的PLC 可以用什么软件解密CP1H密码?

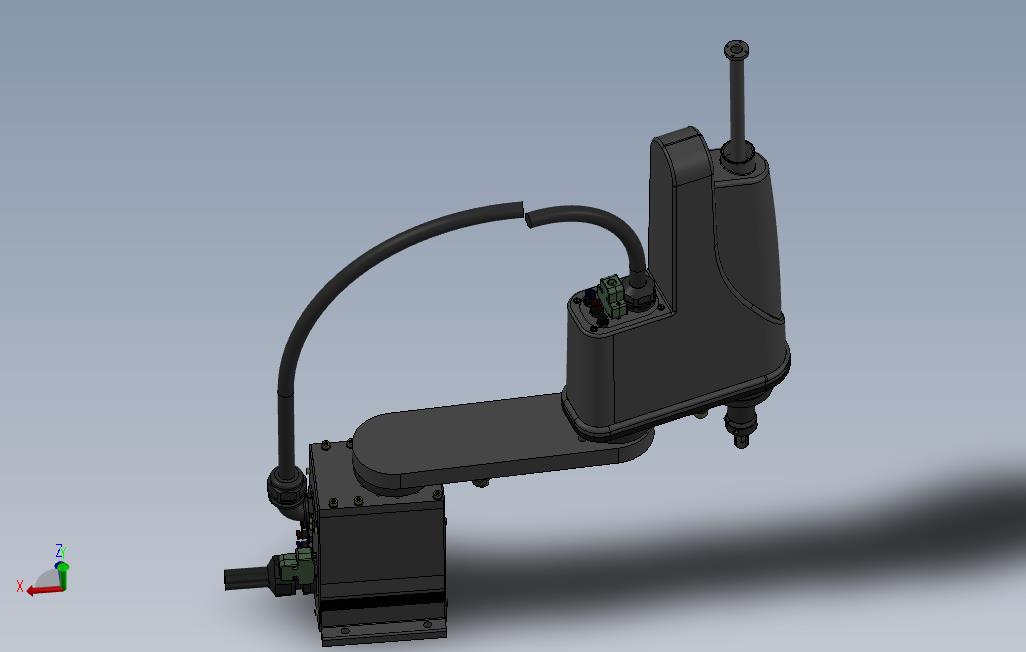

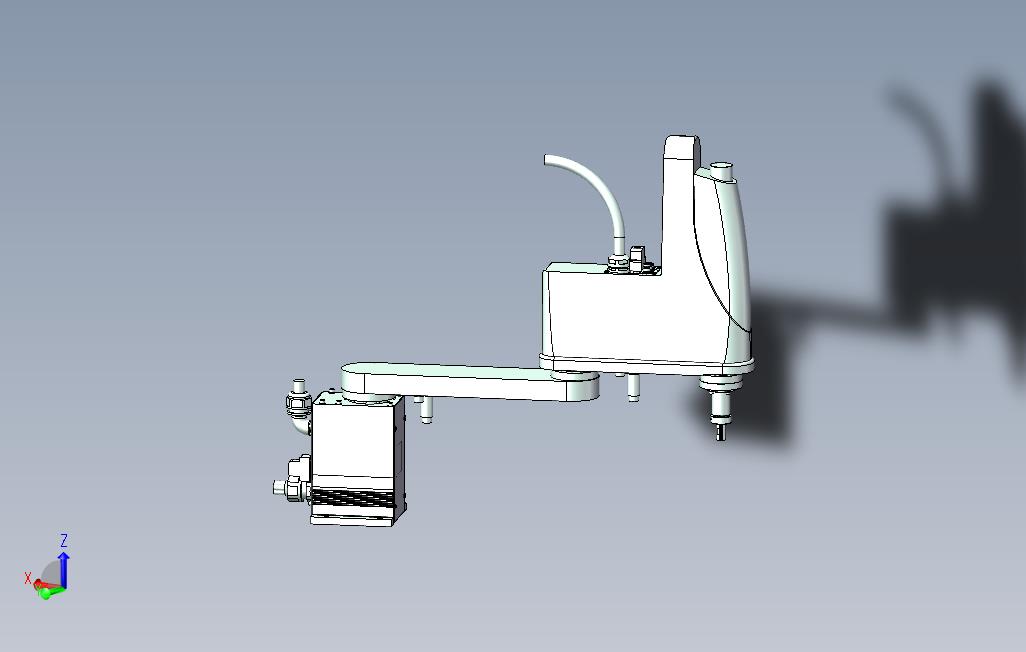

CP1H CP1E的加密有16种之多读内存A99的数据就可以知道CJ1M CJ1G CJ1H CS1D CS1G CS1H CP1H CP1E PLC任务密码功能块密码 禁传卡禁覆盖等几种加密方式请与我交流 OMRON全系列PLCCJ1M CJ1G CJ1H CS1D CS1G CS1H CP1H CP1E 加密等级怎样区别CP1H CP1E的加密方式你查一下A99的值,对照下面说明就一目了然。A99说明:A99=0001表示有UM密0002表示有任务密0003表示有UM密+任务密0004表示有禁止覆盖0005表示有UM密+禁止覆盖0006表示有任务密+禁止覆盖0007表示有UM密+任务密+禁止覆盖0008表示有禁止向卡传送0009表示有UM密+禁止向卡传送000A表示有任务密+禁止向卡传送000B表示有UM密+任务密+禁止向卡传送000C表示有禁止覆盖+禁止向卡传送000D表示有UM密+禁止覆盖+禁止向卡传送000E表示有任务密+禁止覆盖+禁止向卡传送000F表示有UM密+任务密+禁止覆盖+禁止向卡传送100X:X是参考上述的说明,最高位为1表示不允许解除UM密200X:最高位为2表示不允许解除TK密300X:最高位为3表示不允许解除UM+TK密

打开CJ1M/CJ1G/CP1H程序后会,发现功能块上加锁了.怎么打开这上程序

你先直接在软件里把PLC型号更改一下,然后你以前在CJ1M-CPU43中编辑的程序就会转换。 然后你再按编译,发现有些语句在CJ1G-CPU42中无法认出,你只要把这些无法编译的语句更改正确即可。

什么叫多字母加密

多字母顺序加密的这种算法的每个字母的后推位次并不相同,假如D代替了A ,并不一定是E取代B。 在第二次世界大战中名声大震的Enigma自动加密机,也基于这个原理工作。 相对而言: 罗马的将军们用字母后推3位的方法加密往来的信函。 比如,用D来代替A,E代替B,以此类推。 这个单一字母顺序加密法,直到九世纪才被阿拉伯的学者通过不断的分析破解。 时间之旅:天书奇谭-加密篇导言:每个人都在问这个问题:你能保密码?2500年来,统治者、保密机构和密码破译家一直寻找着答案。 一直以来,加密技术都应用于政治领域。 现如今,每个人在网上冲浪、收发email或者使用网上银行的时候,都要用到加密算法。 加密能避免“窃听”事件的发生,如果没有加密算法,互联网或许不会是今天这个样子。 现代数据加密算法的原理仍基于罗马帝国的凯撒与他的将军们联系所使用的加密方法,它的原理基于凯撒时代的字母表。 罗马的将军们用字母后推3位的方法加密往来的信函。 比如,用D来代替A,E代替B,以此类推。 这个单一字母顺序加密法,直到九世纪才被阿拉伯的学者通过不断的分析破解。 然而,法国人Blaise de Vigenère的多字母顺序加密就不那么容易破解了,这种算法的每个字母的后推位次并不相同,假如D代替了A ,并不一定是E取代B。 在第二次世界大战中名声大震的Enigma自动加密机,也基于这个原理工作。 计算机时代的到来,使得这一切都发生了改变。 伴随着不断上升的处理能力,算法变得越来越复杂,“攻击”也变得越来越高效。 此后,密码破译家便遵循Kerckhoffs原则,一个密码系统应该是安全的,即使该系统的一切,除了密钥,都可以作为公共知识。 这种“开源”理念的好处是,任何人都可以试验这种加密算法的优劣。 用于科学研究目的的攻击是可取的。 如果攻击是成功的,一个更好的算法便有了用武之地。 在1998年,数据加密标准(DES)的命运便是如此,它曾是美国当局首选的加密方法。 密钥的长度只有短短的56位,如果使用强力攻击,很快便可破解。 DES 的继任者从竞争中胜出,Rijndael算法赢得了最后的胜利。 美国国家标准技术研究所(NIST)选择Rijndael作为美国政府加密标准(AES)的加密算法,该算法使用128位密钥,适用WLAN,能够胜任蓝光加密。 然而,这么经典的对称算法对于网络通讯还是不够安全。 发送者和接收者使用相同的密钥加密和解密。 任何人都可以截获密钥,因为它并未加密。 发明于上世纪70年代的非对称加密法帮助解决了这个问题。 接收者生成公共密钥和私人密钥两个部分,他将公共密钥发送给那些需要向他发送加密信息的人。 公共密钥可以加密文件,但是这些文件需要私人密钥才能解码。 这一算法的缺点是:密钥对需要两组大的原始数字生成,非常耗时。 对网络银行等个人业务,对称法和非对称法组合使用的方法是有效的。 信息部分使用对称法加密,但密钥应采用非对称法加密。 当量子电脑有足够的能力使用强力攻击破解128位的密钥的时候,非对称加密法就不安全了。 量子密码学利用物理学原理保护信息,以量子为信息载体,经由量子信道传送,在合法用户之间建立共享的密钥,它的安全性由“海森堡测不准原理”及“单量子不可复制定理”保证。 加密史. Skytale(天书)时间之旅:天书奇谭-加密篇Skytale 就是一种加密用的、具有一定粗细的棍棒或权杖。 斯巴达人把重要的信息缠绕在Skytale上的皮革或羊皮纸之后,再把皮革或羊皮纸解下来,这样就能有效地打乱字母顺序。 只有把皮(纸)带再一点点卷回与原来加密的Skytale同样粗细的棍棒上后,文字信息逐圈并列在棍棒的表面,才能还原出本来的意思。 . 凯撒密码时间之旅:天书奇谭-加密篇罗马的统治者将字母后推3个位次加密,这就是今天广为人知的单一字母加密法。 1360 Alphabetum Kaldeorum时间之旅:天书奇谭-加密篇奥地利的Rudolf 四世发明了中世纪最受欢迎的加密法,他甚至在墓碑上也使用它。 1467 加密碟时间之旅:天书奇谭-加密篇这个工具使得单一字母加密法的字母取代简单化。 1585 维热纳尔密码(Vigenère)法国外交家Blaise de Vigenère发明了一种方法来对同一条信息中的不同字母用不同的密码进行加密,这种多字母加密法在诞生后300年内都没能被破解。 1854 Charles Babbage时间之旅:天书奇谭-加密篇计算机的发明者,据说是他第一个破解了维热纳尔代码,人们在检查他的遗物时发现了这一破解方法。 1881 Kerkhoff原则时间之旅:天书奇谭-加密篇这以后,加密算法的安全性不再取决于算法的保密,而是密钥的保密。 1918 Enigma和一次性密钥时间之旅:天书奇谭-加密篇Enigma是著名的德国加密机,为每个字母生成取代位次。 在很长的一段时间内,都被认为是无法破解的。 一次性密钥在数学上是安全的:使用编码手册,为每个文本使用不用的加密方式——在冷战时期,间谍常使用此工具。 1940 Tuning-Bombe时间之旅:天书奇谭-加密篇这个机器由Alan Turking 发明,用于破解Enigma加密机。 它包含了多个相互配合使用的Enigma设备。 1965 Fialka时间之旅:天书奇谭-加密篇东欧的“Enigma”,一直使用到柏林墙倒塌。 自1967起被为认为不再安全。 1973 公共密钥英国智囊机构的3个军官首先开发了非对称加密。 直到1997年才被揭秘。 1976 DES时间之旅:天书奇谭-加密篇IBM与NASA合作,为美国官方开发了数据加密标准。 然而,评论家发现了将密钥长度从128位降低到56位这一该算法的瑕疵。 1977 RSA时间之旅:天书奇谭-加密篇Rivest、Shamir 和Adelman三人发明了可靠的非对称加密法。 目前,它主要用于邮件加密和数字签名等场合。 1998 深度破解时间之旅:天书奇谭-加密篇电子国界基金会有一台拥有1800个处理器的计算机,它通过蛮力破解了DES加密法。 2000 AES时间之旅:天书奇谭-加密篇DES的继任者,Rijndael算法在公开竞争中取胜。 高级加密标准是最为广泛应用的对称加密手段。 2008 量子密码网络 DES使用量子密码保护的光纤网络在维也纳首次展示。 2030未来趋势:量子计算机时间之旅:天书奇谭-加密篇

本文原创来源:电气TV网,欢迎收藏本网址,收藏不迷路哦!

添加新评论