摘要:本文将详细介绍IPSec配置步骤,帮助读者了解如何在不同的设备和场景下完成IPSec的配置,保障网络安全和数据传输的完整性。

IPSec作为一种开放的网络安全协议标准,广泛应用于虚拟专用网络(VPN)、企业网络安全和网络安全防护等领域。

通过本文的介绍,读者将了解IPSec配置的基本流程和关键步骤。

一、IPSec配置概述

IPSec(Internet Protocol Security)是一种用于保护网络通信安全的开放标准协议。

它提供了网络层的安全性,通过加密和身份验证技术保护数据传输的完整性和机密性。

在进行IPSec配置之前,需要对网络设备、网络环境以及配置需求进行全面分析。

下面将详细介绍IPSec配置的基本步骤。

二、IPSec配置步骤

1. 确定配置需求

在进行IPSec配置之前,需要明确配置的目的和需求。

这包括确定哪些网络设备需要进行IPSec配置,配置所需的加密算法和密钥类型,以及其他相关的配置参数。

同时还需要考虑网络安全策略的制定和网络拓扑结构的设计。

2. 配置网络设备

根据确定的配置需求,对相应的网络设备进行配置。

这包括路由器、防火墙、VPN设备等。

具体的配置步骤包括设置设备的IP地址、子网掩码等基本参数,以及配置设备的接口和端口设置。

此外还需要对网络设备进行安全设置,如设置访问控制列表(ACL)等。

3. 配置IPSec策略

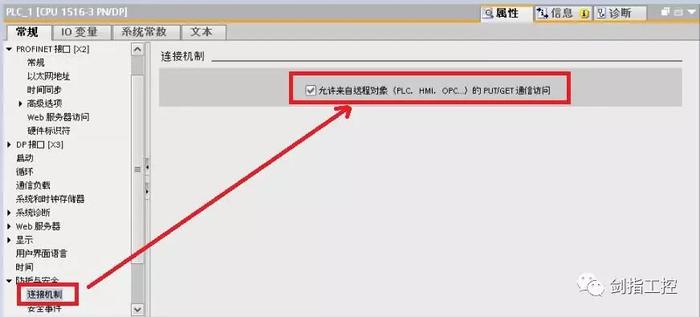

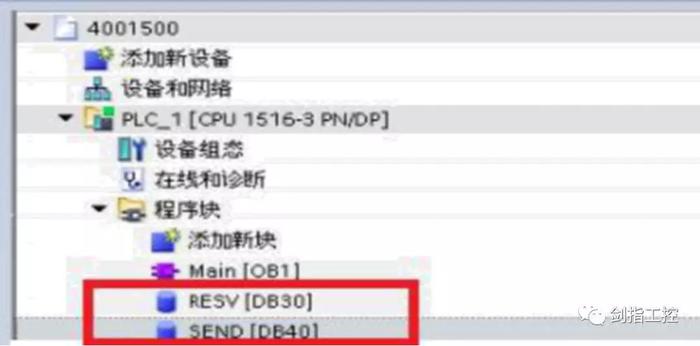

在设备上配置IPSec策略是实现IPSec的关键步骤之一。

需要创建IPSec策略,包括定义加密和身份验证算法、密钥管理协议等参数。

将创建的IPSec策略应用到相关的网络设备上,以实现对数据的加密和身份验证保护。

具体的配置方法会根据不同的设备厂商和操作系统有所不同。

4. 配置密钥管理协议

密钥管理协议是IPSec配置中的重要组成部分。

它用于管理密钥的生成、分发和更新等过程,确保密钥的安全性和有效性。

常见的密钥管理协议包括IKE(Internet Key Exchange)等。

在配置密钥管理协议时,需要设置密钥的分发方式、更新周期等参数,以确保密钥的安全性和可用性。

5. 测试和优化配置结果

在完成IPSec配置后,需要对配置结果进行测试和优化。

测试包括对网络连接的性能进行测试,确保数据传输的完整性和安全性得到保障。

同时还需要对网络设备进行监控和管理,及时发现和解决潜在的安全问题。

在测试过程中发现的问题需要及时调整和优化配置参数,以确保网络的稳定性和安全性。

三、注意事项

在进行IPSec配置时,需要注意以下几点:

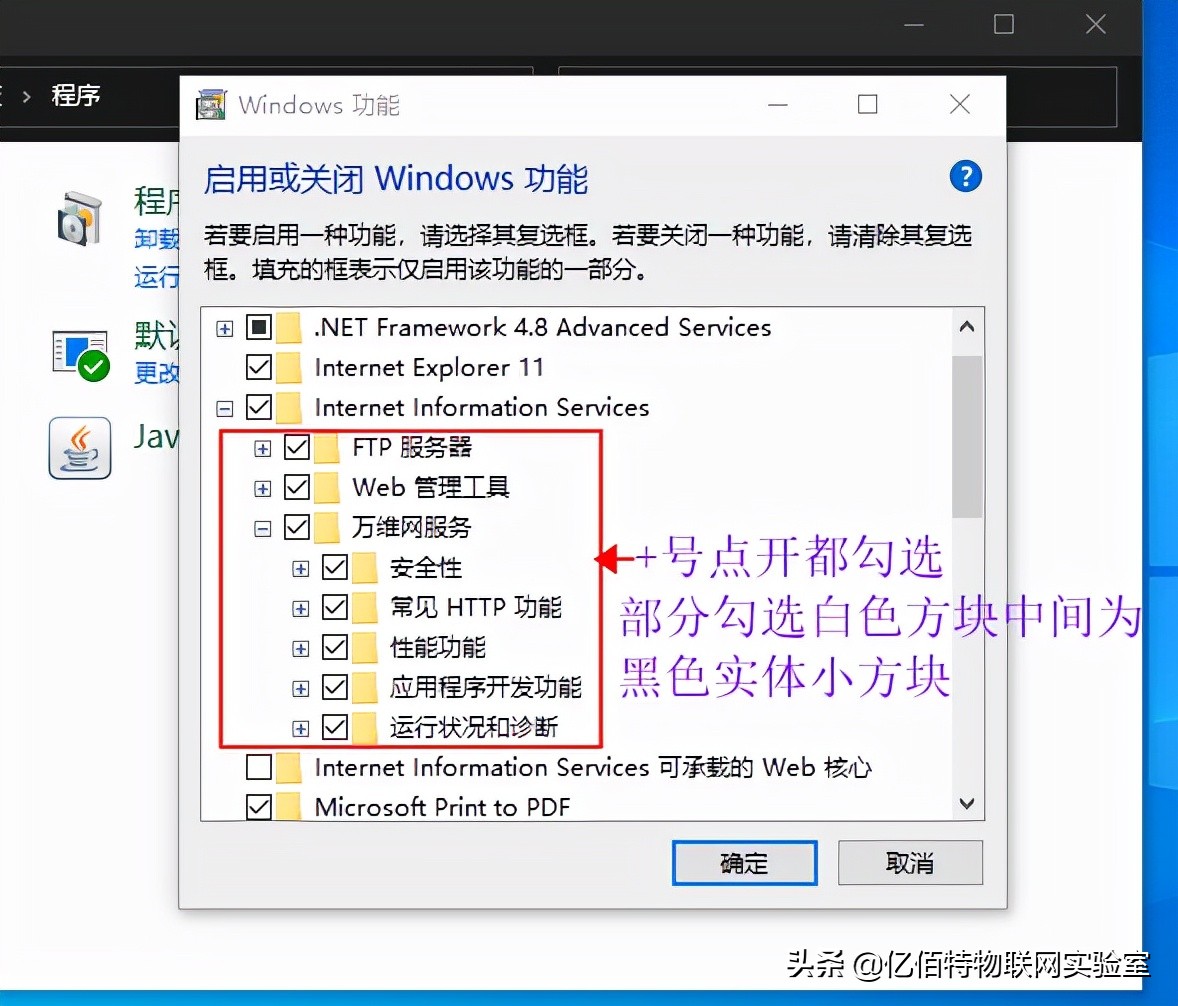

1. 确保网络设备支持IPSec协议,并安装相应的软件版本或插件;

2. 根据实际情况选择合适的加密算法和密钥类型;

3. 定期进行密钥更新和管理,确保密钥的安全性和有效性;

4. 根据网络拓扑结构和业务需求合理设置安全策略;

5. 对网络设备进行监控和管理,及时发现和解决安全问题;

6. 在进行配置调整时,注意备份原始配置文件,以便恢复网络配置;

7. 在测试和优化过程中,关注网络性能和安全性指标的变化,及时调整和优化配置参数。

四、总结与展望

本文详细介绍了IPSec的配置步骤,包括确定配置需求、配置网络设备、配置IPSec策略、配置密钥管理协议以及测试和优化配置结果等关键步骤。

通过本文的介绍,读者可以更好地了解IPSec的配置过程和应用场景。

随着网络安全需求的不断增长和技术的不断发展,IPSec将在网络安全领域发挥更加重要的作用。

未来,IPSec的配置和应用将更加注重安全性和性能的优化提升。

10张图片教会你配置ipsec vpn

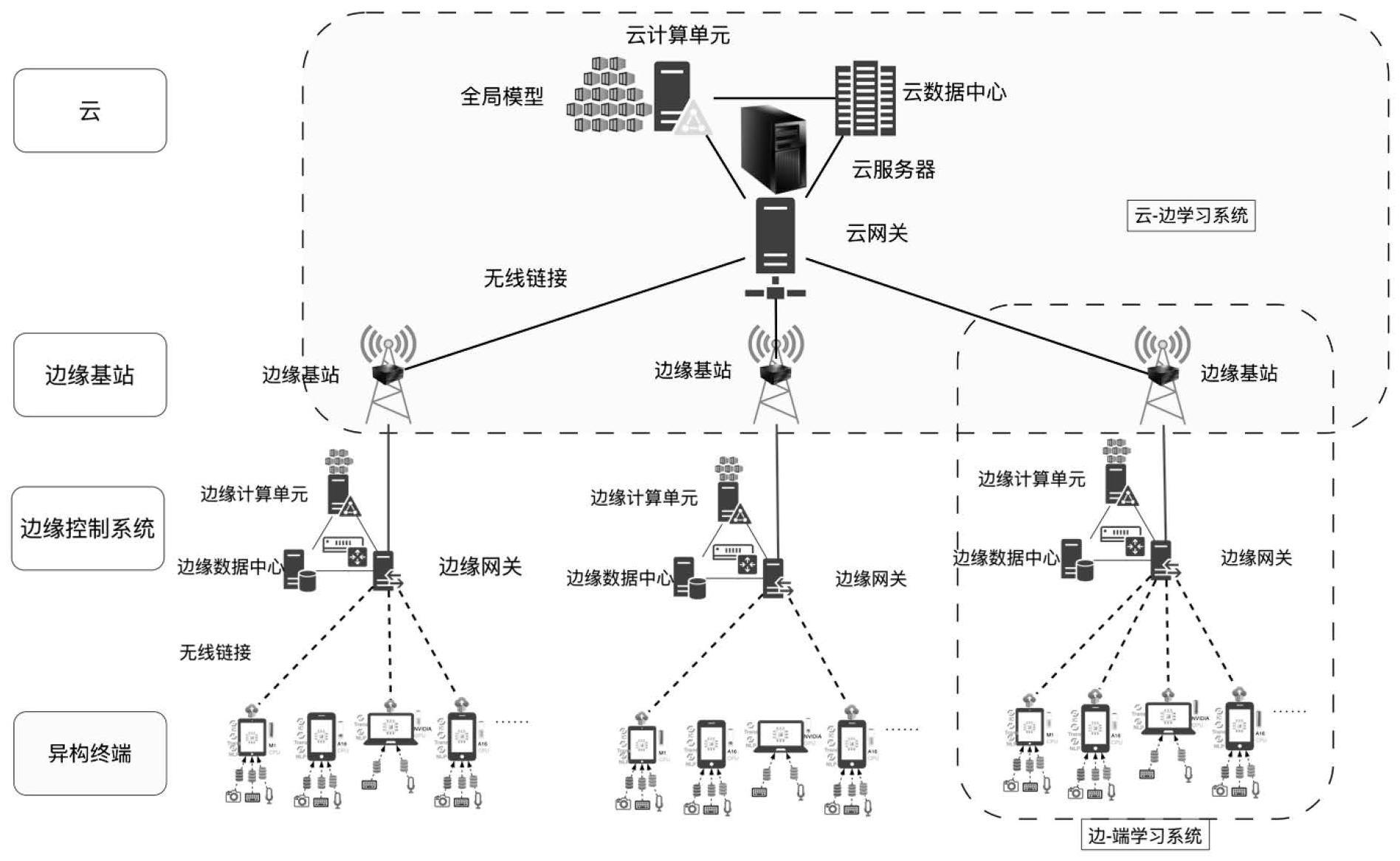

在追求高效办公的道路上,IPsec VPN无疑是个经济实用的解决方案。 今天,我将以直观的方式,仅用10张图片,向你展示如何在华为USG6330防火墙上配置并连接起总部和分支机构的网络,让远程工作变得无缝对接。

步骤一:基础接口配置首先,我们需要为防火墙的G0/0/0管理接口分配新的IP,确保它与G1/0/1网段不同,将其设为192.168.0.1。 G1/0/0作为内网接口,分配10.2.2.1/24的IP,而G1/0/1作为外网接口,填写运营商分配的IP地址,这里是上层路由的IP。

步骤二:DHCP与静态路由尽管通常在交换机上配置DHCP,但在某些环境,防火墙也能胜任。 在G1/0/0接口上启用DHCP服务,为需要固定IP的设备如服务器预留保留IP。 接着配置静态路由,将目的地址0.0.0.0/0指向光猫IP,这是确保网络连通性的关键步骤。

网络安全设置为了让内网访问外网,配置安全策略,允许信任区域(内网)到非信任区域(外网)的通信。 同时,源NAT策略必不可少,它确保了数据包的正确路由,否则网络连通性会受限。

迈向IPsec VPN进入IPsec策略配置,根据位置选择点对多点或点对点模式。 对于总部,配置点对多点,确认认证类型和IP地址池。 然后定义加密数据流,确保总部与分支及拨入用户的通信安全。

最后一步:安全策略与源NAT配置安全策略,开放总部到分支和分支到总部的双向通信。 对于分支机构,由于IP不固定,需要特别处理local到untrust的通讯。 别忘了关键的源NAT策略,它确保从总部内网到分支的流量直接通过IPsec隧道,而非公网。

如此简单易懂的10步骤,让你轻松掌握华为防火墙的IPsec配置。 当然,如果遇到问题,欢迎在评论区或私信中与我深入探讨,共同解决。 现在就行动起来,让你的远程工作网络环境无缝对接吧!

路由器上如何配置IPSEC

你好!ipsec路由器的步骤如下:1、先将宽带网线插到路由器的wan口,再插入电源插头。 2、在带有无线网卡的笔记本电脑上右击“网上邻居”,选择“属性”。 3、再右击“本地连接”或“无线连接”,选择“属性”。 4、选择“Internet协议主(TCP/IP)”,单击“属性”按钮。 5、然后将IP改成192.168.1网段,如192.168.1.111,最后一路“确定”即可。 6、再打开浏览器,在地址中输入192.168.1.1,按回车,输入正确的“用户名”和“密码”后,单击“确定”按钮。 7、自动弹出“设置向导”,点击“下一步”按钮。 8、切换到“工作模式”步骤,选择第一个“AP”选项,点击“下一步”按钮。 9、切换到“无线设置”步骤,在下面的“SSID”中输入要设置的SSID,然后选择下面的“WPA-PSK/WPA2-PSK”并输入密码,点击“下一步”按钮继续。 10、然后会切换到最后一步,提示需要重启,直接单击“重启”按钮重启路由器。 11、然后再重新将无线连接的“属性”改成自动获取IP的模式。 12、再打开电脑的无线,搜索无线信号,应该有这个无线信号并有加密的标识了。

查看strongSwan配置IPsec的报文交互过程,捎带测一下转发性能

通过上篇案例,我们已初步学会如何使用strongSwan配置Linux主机间的IPsec隧道。 本文将探讨strongSwan配置IPsec的报文交互过程及转发性能。 组网图保持上次拓扑不变。 首先,观察配置strongSwan后未建立IPsec SA的状态。 与已建立IKE SA和IPsec SA的状态进行对比。 状态与设备配置的状态相似。 SA即安全联盟,swan[]中1代表一阶段IKE SA,2代表二阶段IPsec SA。 Connections表示对等体信息,前三行是IKE对等体信息,最后一行child是IPsec连接,模式为TUNNEL隧道模式。 Routed Connections与child对应,通过leftsubnet和rightsubnet配置本端私网和对端私网,基于策略的VPN配置可匹配源目IP地址,传输符合条件的流量。 了解基本状态信息后,开始抓包。 触发IPsec隧道建立,抓包结果与设备交互过程一致。 第一对消息进行IKE SA交换,主要协商双方IKE安全策略,报文交互源目端口为UDP 500,载荷进行NAT-T检测。 Transform字段显示双方交互的安全策略信息,如加密算法和认证方式。 第一报文发起方给出两套安全提议,响应方选择#1提议。 第二对消息进行密钥交换,计算生成共享密钥,为IKE消息提供安全保障。 第三对消息进行ID信息和验证数据交换,进行双方身份认证,数据已加密。 至此,IKE SA协商完成。 基于路由的VPN会自动协商建立IKE SA,业务流量转发时快速进入第二阶段,使用第一阶段建立的IKE SA为IPsec协商安全服务SA,建立IPsec SA。 掌握这些后,可配置strongSwan和华三设备的对接。 测试Linux主机(4核CPU、4 GB内存)作为strongSwan网关的转发性能。 以Host1为服务器,Host2发起测试,报文长度为1400字节,打流30秒。 测得带宽为963 Mbps,测试过程中CPU0利用率一度达100%。 对调服务器和客户端测试,测得带宽为1.03 Gbps。

本文原创来源:电气TV网,欢迎收藏本网址,收藏不迷路哦!

添加新评论